I confini della sicurezza informatica in Italia

Autore

Nicolò Spinola

I confini della sicurezza informatica in Italia: premesse storiche, strumenti operativi nazionali ed europei, conclusioni

Premessa

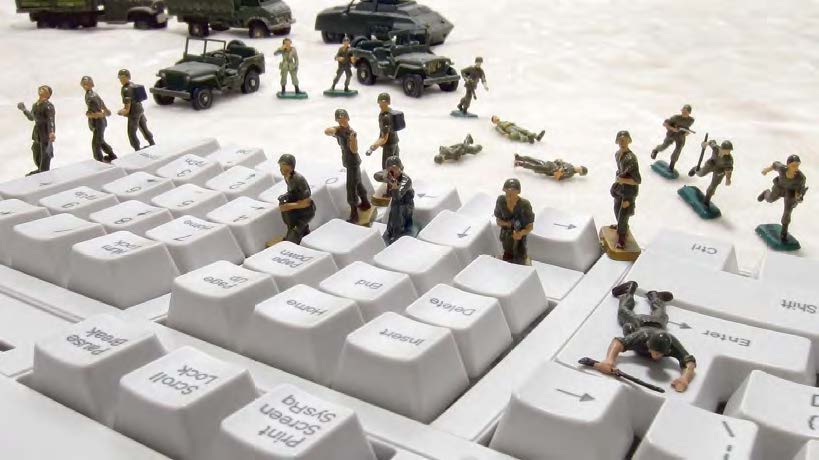

A seguito della Prima Guerra Mondiale e del forte impatto che gli aerei riuscirono a suscitare nell’immaginario dell’opinione pubblica, il generale dell’aviazione Giulio Douhet affermò che le guerre del futuro sarebbero state totalmente differenti da quelle precedenti e si sarebbero combattute solo nei cieli. Un imponente bombardamento strategico con bombe incendiarie e chimiche contro la popolazione e l’industria di uno Stato avrebbe portato a una rapida resa di una delle parti, incapace di proseguire la guerra a causa della distruzione della sua industria e per i gravi danni alla popolazione civile.

Le teorie douhettiane non hanno trovato una corrispondenza nella realtà della Seconda Guerra Mondiale e dei conflitti armati successivi. Il progresso tecnologico dei mezzi militari degli Stati ha amplificato in modo significativo la capacità distruttiva degli arsenali in dotazione alle maggiori potenze mondiali. Lo sviluppo dell’informatica in particolare ha aumentato il numero degli obiettivi che possono essere attaccati durante una guerra. Si rende così più semplice la distruzione delle industrie vitali di un paese e arrecando un grave danno alla popolazione di uno Stato.

Il recente attacco alla Colonial Pipeline degli Stati Uniti ha evidenziato i problemi della gestione della sicurezza informatica e della difesa delle infrastrutture vitali di una nazione. Un malware ha infatti impedito lo spostamento del petrolio attraverso l’oleodotto, con importanti conseguenze economiche. Questo evento ha spinto il presidente degli Stati Uniti a riformulare un piano per la gestione e la sicurezza informatica delle infrastrutture considerate vitali. Si segue così l’esempio dell’Unione Europea, che nel 2008 ha istituito la direttiva EPCIP. La direttiva individua le criticità di strutture energetiche e logistiche per garantire le funzioni vitali di un paese, anche se inizialmente il documento prendeva in considerazione solo attacchi fisici condotti da Stati avversari o gruppi terroristici.

Strumenti

Per il campo informatico si è dovuto attendere il 2016, quando la direttiva NIS (Network, Infrastructure and System) ha fornito all’Unione Europea le linee guida per la protezione in campo cibernetico delle sue strutture critiche, oltre a istituire il CSIRT, team che si occupa della protezione contro eventuali attacchi informatici.

Mentre a livello comunitario si discute già di un aggiornamento e di un’armonizzazione della direttiva NIS, lavorando al NIS 2, il governo italiano ha iniziato a recepire le prime indicazioni attraverso la legge 133/2019, che ha istituito il PSNC, il Perimetro di Sicurezza Nazionale Cibernetica. Nel PSNC si trovano quindi l’elenco e le modalità di individuazione delle industrie critiche per il corretto funzionamento dello Stato, dalle industrie legate al mondo della difesa e delle telecomunicazioni, a quelle relative allo spazio, trasporti, servizi digitali e finanza. Inoltre si è deciso di aumentare la sicurezza dei funzionari pubblici attraverso una analisi tecnica delle dotazioni informatiche presenti nelle amministrazioni dello Stato.

In Italia

Durante il seminario organizzato dal Centro Interdisciplinare Scienze per la Pace dell’Università di Pisa si è ricordato un evento che ha reso particolarmente evidente l’esigenza di investire nella sicurezza cibernetica italiana. Un servizio televisivo di Report ha messo in luce come le telecamere di sorveglianza prodotte dalla Hikvision e presenti nella sede della Rai condividano dati con un server presente in Cina, oltre ad avere al loro interno una memoria parallela a cui non è possibile accedere, scoperta di grande importanza se si considera che il fornitore delle telecamere della Camera e del Senato della repubblica è proprio la multinazionale cinese.

A partire dal 23 giugno il team CSIRT italiano testerà per i prossimi 6 mesi il perimetro cibernetico italiano, proprio per individuare altri elementi di debolezza. La diffusione dell’Internet of things, cioè la possibilità dei maggiori elettrodomestici e degli oggetti di uso più comune di connettersi a una rete WiFi, ha reso ancora più importante la trasparenza della gestione dei dati e la sicurezza del traffico internet, che potrebbe essere sfruttato non solo da gruppi privati, ma anche da eventuali nazioni con cui si è in conflitto. Per questo è necessaria una maggiore attenzione da parte delle amministrazioni pubbliche e del governo per la sicurezza dei dati dei suoi cittadini.

Conclusioni

La forza della difesa cibernetica risulta ancora più importante per quelle nazioni che possiedono ordigni nucleari, in quanto possono essere soggette ad attacchi hacker. In questo caso gli addetti ai lavori devono considerare non solo le difficoltà nel gestire delle armi che sono state ideate prima della nascita di internet, ma anche renderle future–proof. Sarà compito degli studiosi infatti cercare di prevenire le prossime minacce, oltre ad avere un approccio olistico, che consideri il sistema nella sua interezza, analizzando come un semplice fallimento nella comunicazione può avere conseguenze importanti.

Questa discussione sta diventato sempre più importante a livello NATO, in quanto non è sempre possibile attribuire a uno stato l’esecuzione di un attacco hacker: di fronte a questa incertezza, c’è chi afferma l’importanza di “attacchi hacker preventivi”. Proprio a causa di questa indeterminatezza sono gli stessi decisori della NATO a evitare di ideare delle strategie specifiche nei confronti di un possibile attacco hacker, rendendo evidente la difficoltà di approcciarsi a questo campo anche da parte dell’élite politica e militare di una delle maggiori organizzazioni internazionali.

Lascia un Commento

Vuoi partecipare alla discussione?Sentitevi liberi di contribuire!